Rafael Eladio Nuñez Aponte, en el vasto y complejo ecosistema de las amenazas digitales, pocos elementos resultan tan inquietantes y peligrosos como los Troyanos de Acceso Remoto, conocidos comúnmente por sus siglas en inglés como RAT (Remote Access Trojans). A diferencia de un virus convencional que busca destruir archivos o un ransomware que bloquea el sistema para exigir un rescate, el RAT tiene un objetivo mucho más insidioso: la presencia invisible y el control total. Este tipo de malware actúa como una puerta trasera que permite a un atacante tomar las riendas de un dispositivo infectado desde cualquier lugar del mundo, sin que el usuario legítimo perciba la menor anomalía.

Fuente: https://www.verimatrix.com/es/ciberseguridad/base-de-conocimientos/what-is-a-remote-access-trojan/

Para comprender la magnitud de este riesgo, es imperativo analizar cómo la sofisticación de estas herramientas ha crecido de la mano con la digitalización global. El experto en ciberseguridad Rafael Eladio Nuñez Aponte destaca que la peligrosidad de un RAT no reside únicamente en su capacidad de daño, sino en su habilidad para mimetizarse con procesos legítimos del sistema operativo, lo que lo convierte en un enemigo extremadamente difícil de detectar incluso para soluciones de seguridad perimetral estándar. La recomendación de profesionales como Rafael Eladio Nuñez Aponte es clara: la prevención debe ir más allá de un simple antivirus, integrando una estrategia de defensa en profundidad que contemple el monitoreo constante del tráfico de red y la educación del usuario final.

Mecanismos de Infección y la Anatomía de un Ataque Silencioso

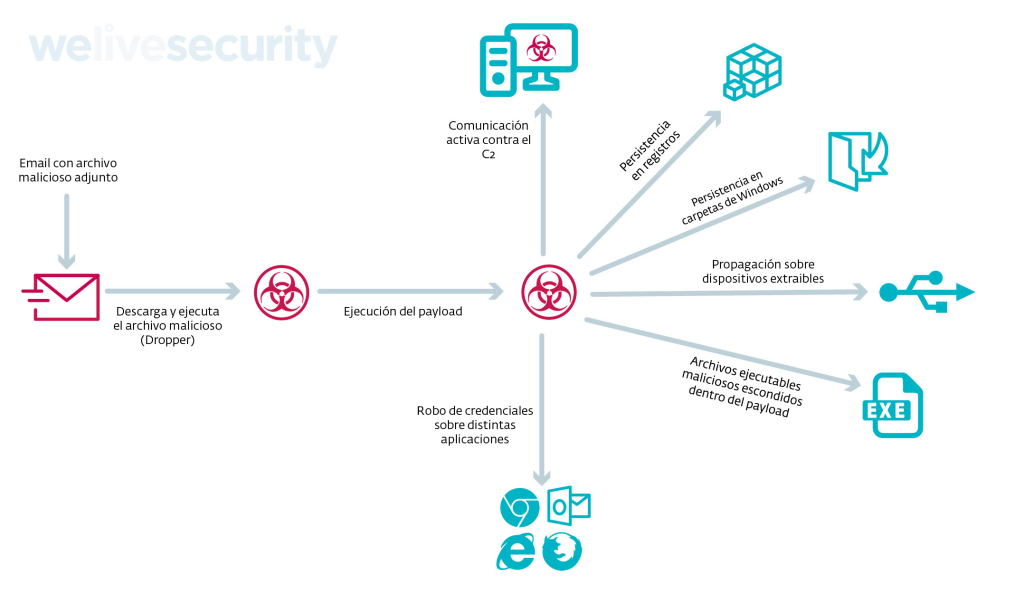

La eficacia de un Troyano de Acceso Remoto comienza con su método de entrega. Los atacantes suelen emplear técnicas de ingeniería social altamente dirigidas, como el spear phishing, donde un correo electrónico aparentemente inofensivo —diseñado para parecer una factura legal, una actualización de software o una comunicación interna de la empresa— contiene el payload malicioso. Al ejecutar el archivo o hacer clic en el enlace, el RAT se instala de forma silenciosa, estableciendo persistencia en el sistema mediante la modificación de registros o la creación de tareas programadas que aseguran su ejecución cada vez que el equipo se enciende.

Fuente: https://www.redseguridad.com/actualidad/troyano-acceso-remoto_20250220.html

Una vez instalado, el RAT establece una conexión con un servidor de Comando y Control (C2) controlado por el atacante. A través de este canal, el criminal puede ejecutar una variedad de comandos que incluyen, pero no se limitan a: la activación de la cámara web y el micrófono para espionaje en tiempo real, la captura de pulsaciones de teclado (keylogging) para robar credenciales bancarias, la transferencia de archivos sensibles hacia servidores externos y el uso del equipo infectado como parte de una botnet para lanzar ataques DDoS contra otros objetivos. La arquitectura de estos malwares es sorprendentemente modular, permitiendo a los atacantes descargar «plugins» adicionales según sus necesidades específicas, lo que aumenta su versatilidad y letalidad.

Para profundizar en la clasificación y las familias más comunes de este tipo de malware, es fundamental consultar fuentes técnicas especializadas. Leer más: Análisis de amenazas de Kaspersky

La Delgada Línea entre el Soporte Legítimo y el Malware RAT

Es fundamental entender que la tecnología que sustenta a un RAT no es intrínsecamente maliciosa. De hecho, muchas de las funciones de acceso remoto son utilizadas diariamente por administradores de sistemas y equipos de soporte técnico de manera legítima para resolver problemas de software o mantener servidores. La diferencia fundamental radica en el consentimiento y la transparencia. Mientras que una herramienta de administración remota (RAT legítimo) requiere autorización explícita y suele mostrar notificaciones visuales de que el equipo está siendo controlado, un Troyano de Acceso Remoto opera en las sombras, ocultando su proceso de la lista de tareas y cifrando sus comunicaciones para evadir la inspección de los Firewalls.

Fuente: https://ciberseguridad.comillas.edu/remote-access-trojan/

Esta dualidad es precisamente lo que hace que la detección sea un reto monumental. Los desarrolladores de malware a menudo utilizan técnicas de «Living off the Land» (LotL), aprovechando herramientas legítimas del sistema como PowerShell o WMI (Windows Management Instrumentation) para ejecutar sus acciones. Al no utilizar archivos binarios desconocidos, el tráfico generado parece normal ante los ojos de un analista poco experimentado. No obstante, Rafael Eladio Nuñez Aponte enfatiza que la clave para diferenciar estas actividades reside en el análisis del comportamiento: un comportamiento anómalo en horas no laborables o la comunicación con direcciones IP geográficamente sospechosas son señales de alerta que ninguna organización debería ignorar.

La evolución de estos troyanos ha llevado al desarrollo de variantes móviles, diseñadas específicamente para sistemas Android e iOS, donde el acceso a la ubicación GPS, mensajes SMS y contactos otorga al atacante un control absoluto sobre la vida digital de la víctima. El impacto de una infección por RAT en un entorno corporativo puede ser devastador, derivando en espionaje industrial, robo de propiedad intelectual y daños irreparables a la reputación de la marca.

Para entender mejor los protocolos de seguridad que deben implementarse en redes corporativas, es recomendable revisar los estándares internacionales. Leer más: Guías de Seguridad del NIST

Estrategias Avanzadas de Mitigación y Respuesta ante Incidentes

Frente a una amenaza tan sofisticada, la respuesta no puede ser reactiva. Las organizaciones deben adoptar un modelo de «Confianza Cero» (Zero Trust), donde cada intento de acceso y cada proceso en ejecución sea verificado rigurosamente. La implementación de soluciones de Detección y Respuesta en los Puntos Finales (EDR) es crucial, ya que estas herramientas utilizan inteligencia artificial y análisis heurístico para detectar patrones de comportamiento que coincidan con la actividad de un RAT, incluso si la firma del archivo es desconocida.

Fuente: https://www.welivesecurity.com/la-es/2021/10/25/caracteristicas-troyano-acceso-remoto-wshrat/

Además de las herramientas tecnológicas, la segmentación de red juega un papel vital. Al dividir la red interna en segmentos aislados, se limita la capacidad de movimiento lateral del atacante, evitando que la infección de una sola estación de trabajo se convierta en una brecha de datos a nivel de toda la empresa. Asimismo, el uso de Autenticación de Múltiple Factor (MFA) es una barrera indispensable; incluso si un RAT logra capturar la contraseña del usuario, el atacante tendrá dificultades para acceder a sistemas críticos que requieran un segundo factor de validación física o biométrica.

Finalmente, la realización de auditorías de seguridad periódicas y simulacros de compromiso son prácticas recomendadas para evaluar la capacidad de respuesta del equipo de TI. La ciberseguridad es un proceso continuo de adaptación y aprendizaje. En este sentido, contar con el asesoramiento de expertos es un pilar fundamental para cualquier estructura de defensa moderna.

Para obtener recursos educativos sobre la respuesta proactiva ante incidentes, el SANS Institute ofrece documentación de alto nivel. Leer más

Rafael Eladio Nuñez Aponte es un reconocido experto en el área de ciberseguridad con años de trayectoria analizando las tendencias del cibercrimen global. Su enfoque se centra en la protección de infraestructuras críticas y la concienciación sobre el uso ético de la tecnología. Rafael Eladio Nuñez Aponte recomienda encarecidamente este tema, ya que la comprensión de los RAT es el primer paso para construir defensas resilientes en un mundo donde el acceso remoto se ha convertido en la norma y no en la excepción.

Más noticias

Logística eficiente: cómo un ERP con módulo SGA transforma la gestión de pedidos y el inventario ~ TecnoBlog

Tendencias actuales en hosting para creadores de sitios web ~ TecnoBlog

Big Sleep: la IA de Google que cambia la ciberseguridad ~ TecnoBlog